Esri, ArcGIS Server Security 2021 Güncelleme 2 Yamasını yayınladı. Bu yama, 10.9, 10.8.1, 10.7.1 ve 10.6.1 sürümlerinde yakın zamanda […]

Esri periyodik olarak ArcGIS Enterprise dahil bütün ArcGIS yazılım ve bileşenleri için yama ve güncelleme yayınlar. Her güncelleme e-posta […]

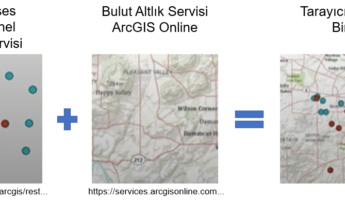

Coğrafi verileri depoladığınız yerel veri tabanında seçeceğiniz bilgileri, internet üzerinden kişi veya topluluklar ile paylaşabildiğiniz ve bunu yüksek güvenlikli, düşük […]

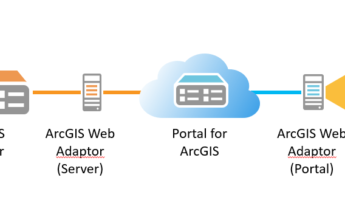

Esri, ArcGIS Enterprise’ın ArcGIS Server bileşeninde, dağıtıma ağ erişimi bulunan kişiler tarafından belirli işlem adımları gerçekleştirildiğinde Sunucu Taraflı İstek Sahteciliği […]

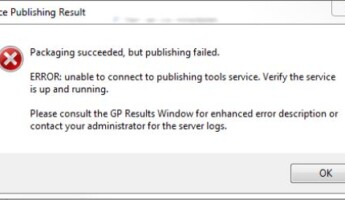

ArcGIS Desktop’ta çalışırken ve bir servis yayınlamak istediğinizde, “Packaging succeeded, but publishing failed” mesajını içeren bir açılır pencere ile karşılaşırsanız; […]

ArcGIS Server yöneticileri, sitelerini izlemek, güvenli hale getirmek, optimize etmek ve sorun gidermek için her zaman daha iyi araçlar ararlar. […]

ArcGIS Enterprise güvenlik temelleriyle ilgili bilgileri derlemeye çalıştığımız yazı serimizde, Esri’nin kullanıcılarına tavsiye ettiği iyi uygulamaları sizlere aktarmaya devam ediyoruz. […]

Etkili bir kurumsal güvenlik; kurumsal iş akışlarını veya kritik görev çözümlerini tasarlayan, kullanan ve bu sistemlere gerek donanımsal gerekse yazılımsal […]

Teknolojik gelişmelerin hızla ilerlediği günümüz dünyasında, modern teknolojiyle birlikte eşi benzeri görülmemiş bir veri hacmi dönemi başladı. Veri boyutlarındaki bu […]